El modelo de firma electrónica basado en certificados digitales es sin duda el que más seguridad técnica y jurídica aporta, y el más normalizados de todos. Es por ello por lo que es el preferido dentro del sector público, tanto para su uso interno como para las relaciones de las administraciones con los ciudadanos y las empresas.

La principal ventaja jurídica respecto al resto de firmas electrónicas es la protección contra el repudio. Legalmente, una firma electrónica realizada con un certificado digital cualificado no puede ser repudiado sin aportar pruebas que demuestren su invalidez, mientras que en otro tipo de firmas estas pueden ser repudiadas y es al revés, deben presentarse pruebas que demuestren su validez.

A nivel técnico y de normalización, las firmas con certificados permiten además ciertas características avanzadas que no encontramos de manera estándar en otros formatos como:

- Sellos de tiempo:

- Demuestran la existencia de los documentos firmados y de las propias firmas en un momento dado.

- Políticas de firma y políticas de certificación.

- Permiten asegurar que una firma y el certificado usado cumplen una serie de políticas establecidas para el proceso (por ejemplo, la política de firma para factura electrónica).

- Firmas longevas.

- Permiten asegurar la validez de la firma y los certificados del firmante por largos periodos de tiempo (lustros o incluso décadas), más allá del periodo de validez de los propios certificados de firma y de la obsolescencia de los algoritmos inicialmente usados.

Este modelo, no obstante, introduce ciertas dificultades desde el lado de los firmantes, derivados de la necesidad de autoridades para certificar la identidad del titular del certificado (el firmante) y las necesarias medidas de protección de su clave privada.

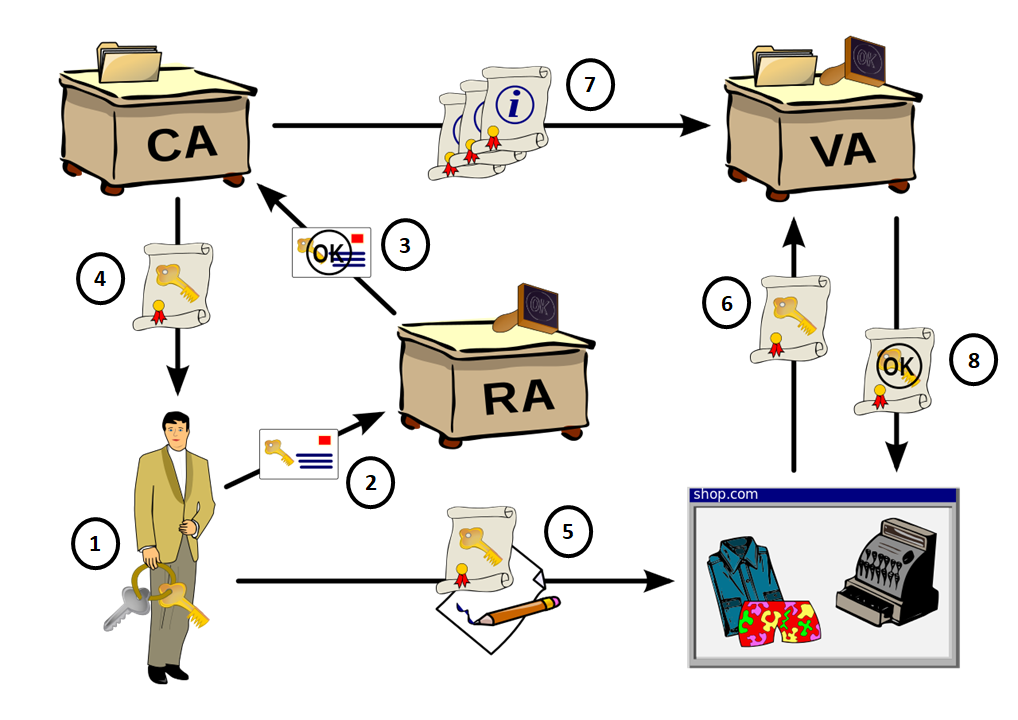

Ciclo del certificado V001 para la firma electrónica

En general, el ciclo completo de un certificado dentro del proceso de su obtención y uso sería el siguiente:

- El usuario genera un par de claves, una privada y una pública. La privada jamás saldrá de su control exclusivo.

- El usuario muestra a la Autoridad de Registro (RA) su clave pública (jamás la privada, que nadie excepto él podrá conocerla) y una muestra de su identidad (DNI, pasaporte, etc.).

- La RA asocia la clave pública a la identidad del titular y comunica esta asociación a la Autoridad de Certificación (CA).

- La CA emite por fin el certificado al usuario. Este certificado asocia el par de claves con su identidad y le valdrá para firmar electrónicamente.

- El usuario usa el certificado para realizar una forma electrónica (por ejemplo, una orden de compra en una web de comercio electrónico).

- La web de comercio electrónico recibe el documento firmado, que contiene el certificado del usuario, y pregunta a la Autoridad de Validación (VA) si el certificado es válido o no (si está caducado, es falso, esta revocado, etc.).

- La VA recibe la información de la validez del certificado de la CA.

- La VA contesta a la web de comercio electrónico si el certificado es válido o no. Si este es válido y la firma es correcta, la firma electrónica es completamente válida.

Adicionalmente, para que todo el proceso conserve las propiedades jurídicas que tiene, es necesario que se establezcan las adecuadas medidas de protección de la clave privada, que garanticen que esta jamás escapa del control de su titular. Este control puede ser personal, usando dispositivos hardware para el almacén seguro de las claves (como las tarjetas inteligentes y el DNIe) o, desde la aprobación del reglamento europeo eIDAS, una entidad de confianza especialmente certificada para ello, puede custodiar nuestras claves y firmar en nuestro nombre cuando se autoriza, lo cual libera a los usuarios finales de la responsabilidad de esta custodia y almacén.

Proceso de obtención y uso de cerficados para firmas electrónicas

Si bien el proceso de obtención y uso de certificados puede parecer complejo, una vez implementado y automatizado, su uso en trámites telemáticos es realmente directo, ya que prácticamente todos los formatos de documentos admiten nativamente estas firmas:

- Documentos PDF.

- Se pueden aplicar y validar firmas electrónicas con certificado (formato PAdES) simplemente usando Adobe Reader, el visor más común de documentos PDF.

- Documentos Microsoft Office.

- Se pueden aplicar y validar firmas electrónicas con certificado (formato OOXML-XAdES) usando Microsoft Office (Word, Excel, PowerPoint).

- Documentos OpenOffice/LibreOffice.

- Se pueden aplicar y validar firmas electrónicas con certificado (formato ODF-XAdES) usando LibreOffice u OpenOffice.

- Soporte nativo de firmas con certificado en otros muchos tipos de activos (usualmente en formato CMS/PKCS#7:

- Ejecutables de Windows (DLL, EXE, etc., que el sistema operativo Windows valida automáticamente).

- Ejecutables de Apple macOS (que el sistema operativo Windows valida automáticamente).

- Ficheros zip.

- Correos electrónicos con S/MIME.

- Etc.

- Soporte nativo de certificados para identidad (pero no para firma) en navegadores web.

- Cualquier navegador web lo soporta: Internet Explorer, Edge, Chrome, Safari, Opera, Firefox, etc.

- En cualquier sistema operativo: Windows, Linux, macOS, Android, iOS, etc.

Por desgracia, pese al enorme soporte por parte de la industria de los certificados digitales, para la firma electrónica, no hay un estándar para la firma electrónica con certificados en páginas web, por lo que deben usarse aplicaciones auxiliares. En España, la aplicación más común para las firmas web es AutoFirma. AutoFirma es una aplicación gratuita y de software libre que puede integrarse fácilmente en aplicaciones web y realiza los principales tipos de firma electrónica con plena seguridad y fiabilidad.